Google solucionó silenciosamente una falla USB que dejó expuestos más de mil millones de dispositivos Android

En la primera semana de febrero, Google publicó su habitual Boletín de Seguridad de Android, detallando fallas de seguridad que se han solucionado para fortalecer la seguridad de la plataforma. Estos defectos generalmente se declaran una vez que se han solucionado, excepto en circunstancias especiales.

Febrero es una de esas situaciones raras para una falla de alta gravedad a nivel del kernel que todavía se estaba explotando activamente en el momento del lanzamiento del boletín. "Hay indicios de que CVE-2024-53104 puede estar bajo explotación limitada y dirigida", dice la nota de lanzamiento.

La falla fue reportada por primera vez por expertos de Amnistía Internacional, que la describe como una "escritura fuera de límites en el controlador de Clase de Video USB (UVC)."Los investigadores agregan que, dado que es un exploit a nivel del kernel, impacta en más de mil millones de dispositivos Android, independientemente de la etiqueta de la marca.

Habilite Javascript para ver este contenido

Dado que es un exploit de día cero, solo los atacantes saben de su existencia, a menos que los expertos en seguridad detecten su presencia, desarrollen una solución con el equipo de la plataforma y luego la publiquen ampliamente para todos los dispositivos afectados. Otras dos vulnerabilidades, CVE-2024-53197 y CVE-2024-50302, se han solucionado a nivel del kernel, pero Google no las ha parcheado por completo a nivel del sistema operativo

El grupo de impacto es vasto

El grupo de dispositivos afectados es el ecosistema de Android, mientras que el vector de ataque es una interfaz USB. Específicamente, estamos hablando de exploits de día cero en los controladores USB del kernel de Linux, que permiten a un mal actor eludir la protección de la pantalla de bloqueo y obtener acceso privilegiado de nivel profundo a un teléfono a través de una conexión USB.

Se usa un dispositivo Cellebrite que se usa para extraer datos de teléfonos inteligentes. Cellebrite

En este caso, según los informes, se utilizó una herramienta ofrecida por Cellebrite para desbloquear el teléfono de un activista estudiantil serbio y obtener acceso a los datos almacenados en él. Específicamente, los funcionarios encargados de hacer cumplir la ley desplegaron un kit Cellebrite UFED en el teléfono del activista estudiantil, sin informarles al respecto ni obtener su consentimiento explícito.

Amnistía dice que el uso de una herramienta como Cellebrite, de la que se ha abusado ampliamente para atacar a periodistas y activistas, no fue sancionado legalmente. El teléfono en cuestión era un Samsung Galaxy A32, mientras que el dispositivo Cellebrite pudo superar la protección de la pantalla de bloqueo y obtener acceso de root.

"Los proveedores de Android deben fortalecer urgentemente las funciones de seguridad defensiva para mitigar las amenazas de conexiones USB que no son de confianza a dispositivos bloqueados", dice el informe de Amnistía. Esta no será la primera vez que el nombre Cellebrite aparece en las noticias.

Actualice su teléfono inteligente Android. ¡ASAP!

La compañía vende sus herramientas de análisis forense a agencias policiales y federales en los EE.UU. y en muchos otros países, lo que les permite ingresar por fuerza bruta a los dispositivos y extraer información crítica.

En 2019, Cellebrite afirmó que podía desbloquear cualquier dispositivo Android o Apple utilizando su Dispositivo Universal de Extracción Forense. Sin embargo, también ha suscitado preocupaciones éticas y alarmas sobre la privacidad sobre el uso injusto por parte de las autoridades para la vigilancia, el acoso y la focalización de denunciantes, periodistas y activistas.

Hace unos meses, Apple también endureció silenciosamente los protocolos de seguridad con la actualización de iOS 18.1, con la intención de bloquear el acceso no autorizado a teléfonos inteligentes bloqueados y evitar la exfiltración de información confidencial.

Otros artículos

Todas las misiones de Cowboy Bebop de Fortnite y recompensas gratuitas

La colaboración Fortnite x Cowboy Bebop trae un nuevo y emocionante evento de misiones donde los jugadores pueden desbloquear recompensas gratuitas.

Todas las misiones de Cowboy Bebop de Fortnite y recompensas gratuitas

La colaboración Fortnite x Cowboy Bebop trae un nuevo y emocionante evento de misiones donde los jugadores pueden desbloquear recompensas gratuitas.

NYT Strands today: consejos, espangramas y respuestas para el sábado 1 de marzo

Strands es una versión complicada de la clásica búsqueda de palabras de NYT Games. Si estás atascado y no puedes resolver el rompecabezas de hoy, tenemos ayuda y sugerencias para ti aquí.

NYT Strands today: consejos, espangramas y respuestas para el sábado 1 de marzo

Strands es una versión complicada de la clásica búsqueda de palabras de NYT Games. Si estás atascado y no puedes resolver el rompecabezas de hoy, tenemos ayuda y sugerencias para ti aquí.

Matthew Lillard se une al elenco de Daredevil: Born Again temporada 2

Matthew Lillard, estrella de Scream y Five Nights At Freddy, hará su debut en MCU en Daredevil: Born Again temporada 2.

Matthew Lillard se une al elenco de Daredevil: Born Again temporada 2

Matthew Lillard, estrella de Scream y Five Nights At Freddy, hará su debut en MCU en Daredevil: Born Again temporada 2.

Nuestra' mejor computadora portátil para juegos ' está a la venta — Lenovo Legion Pro 5 con un 26% de descuento

La Lenovo Legion Pro 5 Gen 8 es nuestra mejor opción entre las mejores computadoras portátiles para juegos, y puede obtenerla por $1,180 más asequibles después de un descuento del 26% de Lenovo.

Nuestra' mejor computadora portátil para juegos ' está a la venta — Lenovo Legion Pro 5 con un 26% de descuento

La Lenovo Legion Pro 5 Gen 8 es nuestra mejor opción entre las mejores computadoras portátiles para juegos, y puede obtenerla por $1,180 más asequibles después de un descuento del 26% de Lenovo.

Todos los desafíos y recompensas del evento Marvel Rivals Midnight Features II

Marvel Rivals ha lanzado un nuevo evento lleno de misiones y recompensas. Aquí están todos los desafíos del evento Midnight Features II.

Todos los desafíos y recompensas del evento Marvel Rivals Midnight Features II

Marvel Rivals ha lanzado un nuevo evento lleno de misiones y recompensas. Aquí están todos los desafíos del evento Midnight Features II.

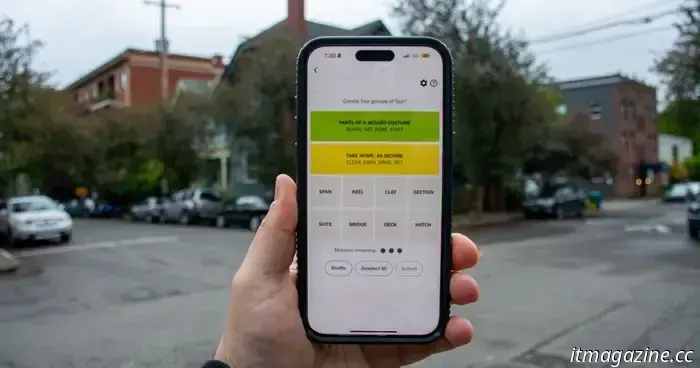

Conexiones del NYT: consejos y respuestas para el sábado 1 de marzo

Connections es el nuevo juego de rompecabezas del New York Times, y puede ser bastante difícil. Si necesitas una mano para resolver el rompecabezas de hoy, estamos aquí para ayudarte.

Conexiones del NYT: consejos y respuestas para el sábado 1 de marzo

Connections es el nuevo juego de rompecabezas del New York Times, y puede ser bastante difícil. Si necesitas una mano para resolver el rompecabezas de hoy, estamos aquí para ayudarte.

Google solucionó silenciosamente una falla USB que dejó expuestos más de mil millones de dispositivos Android

Una empresa llamada Cellebrite, que vende herramientas forenses a las fuerzas del orden, explotó una vulnerabilidad de día cero en el marco USB de Android.